Malware.lu-sivuston raportti APT1-hyökkäyksestä

Luxemburgissa toimiva Malware.lu-sivusto ja iTrust Consulting ovat julkaisseet yhdessä teknisen raportin (.pdf) liittyen Mandiantin raportoimaan (.pdf) APT1-hyökkäykseen. Malware.lu:n tarkoituksena oli löytää APT1-hyökkäyksessä käytetyt kontrollipalvelimet ja aktiivisen vastahyökkäyksen keinoin tutkia näitä palvelimia sekä itse hyökkäyksen anatomiaa. Malware.lu onnistui selvittämään hyökkääjän infrastruktuurin, murtamaan salatun liikenteen ja selvittämään hyökkäyksen toimintatavan. Hyökkääjän identiteettiä ei kuitenkaan pystytty selvittämään.

APT-hyökkäyksiltä suojautuminen

Malware.lu:n raportin perusteella voidaan todeta, ettei APT1-hyökkäyksessä loppujen lopuksi käytetty erityisen edistynyttä teknologiaa vaan paljon yleisesti saatavilla olevaa teknologiaa. Vastahyökkäyksen onnistuminen myös osoitti sen, etteivät hyökkääjät odottaneet aktiivisia vastatoimia tai joutumista muiden “hakkeroimaksi”.

Hyökkäyksen menetelmien selvittämisen myötä voitaisiin pohtia miten näitä hyökkäyksiä voitaisiin havaita ja niiltä suojautua? Perinteisen tietoturvanäkemyksen mukaan pyritään hyökkääjän pääsy yrityksen verkkoon estämään palomuurien ja verkkojen segmentoinnin avulla. Kehityksen myötä on palomuurien ja muiden verkon ulkoreunan kontrollien ominaisuuksia pyritty parantamaan. Toisaalta mikään ihmisen keksimä kontrolli ei ole absoluuttinen, joten hyökkääjän näkökulmasta voidaan korkeintaan puhua “hidasteista”.

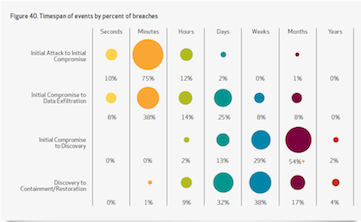

Yksin hidasteet eivät riitä, vaan tietomurto on myös kyettävä havaitsemaan, jotta tarvittaviin vastatoimiin voidaan ryhtyä (hidaste -> havaitseminen -> seuranta/valvonta -> vastatoimet). Verizonin viime vuonna tekemässä Data Breach Investigations Report -julkaisussa todettiin, että tietomurron havaitseminen kestää normaalisti kuukausia ja joissakin harvoissa paikoissa havainnointi tapahtuu tunneissa:

Kuukausia kestäneen tietomurron jälkeen voidaan lähinnä puhallella haavoihin, siivota paikat ja toivotella pikaista paranemista, koska vahinko on jo päässyt tapahtumaan. Tärkeää on siis saada lyhennettyä aikaa tietomurron tapahtumisen ja sen havaitsemisen välillä.

Käytännön työkalut

Tietomurtojen hidastamiseksi tulee tietoturvan olla riittävällä tasolla, jota luonnehtivat segmentoitu verkko, kontrollit segmenttien välillä (palomuurit, proxyt, hyppykone, VPN) ja tietoturvaa edesauttavat yleiset toimintaperiaatteet. Erilaiset verkon toiminnan poikkeamien ja haittaohjelmien havaitsemiseen tarkoitetut tekniikat – haittaohjelmien torjunta eli antivirus (AV), työasemakohtainen tunkeutumisenesto (HIDS), sähköpostin turvaratkaisut, tunkeutumisen esto- ja havainnointijärjetelmät (IPS/IDS) sekä uudet kehittyneet tekniikat auttavat lisäämään sen todennäköisyyttä, että hyökkääjän toiminnasta sekä jäljistä nousee lippu pystyyn valvontajärjestelmissä.

Usein eri lähteistä saatavaa tieto on kuitenkin mahdotonta yhdistää kokonaiskuvan luomiseksi. Yksi havainto ei myöskään vielä välttämättä riitä laukaisemaan järjestelmän hälytystä, mutta useamman järjestelmän keräämät havainnot muodostavatkin yhdessä hälytyksen arvoisen tapahtuman. Tätä ongelmaa taklaamaan on kuitenkin olemassa SIEM-järjestelmiä, joihin eri lähteiden lokit voidaan kerätä yhdessä käyttöjärjestelmien ja ohjelmistojen lokien kanssa. SIEM-järjestelmä itsessään ei ole mikään oikotie onneen, vaan voidaan puhua järjestelmästä, joka moninkertaistaa olemassa olevien tietoturvahenkilöiden työpanoksen arvon. SIEM-järjestelmä vaatii siis aktiivista muokkaamista, jotta se toimii tehokkaasti. Kattava lokitus ja keskitetty lokienhallinta tekee tietomurtojen havaitsemisen ja nopean tutkimisen huomattavasti helpommaksi.

Etäkäyttötyökalujen toimintatapa, jota APT1-hyökkäyksessäkin käytettiin, pitää sisällään yhtenä askeleena tiedonkeruuvaiheen, jossa skannataan murretun järjestelmän rekisteri ja tiedostojärjestelmän sisältö kiinnostavien kohteiden löytämiseksi. Tiedonkeruuvaiheen havaitsemiseksi voidaan käyttöjärjestelmien omien työkalujen ja SIEM-järjestelmän avulla rakentaa “miinoja”, jotka hyökkäystyökalut laukaisevat aiheuttaen näin hälytyksiä. Tulee kuitenkin muistaa, että hidasteet ja valvonta ovat hyviä ja niitä tulee olla, mutta niitä mietittäessä tulee niistä saatavan hyödyn määrän ylittää niiden aiheuttaman haitan, eli kustannukset ja lisätyöt.

Kirjoittaja Jussi-Pekka Liimatainen toimii turvaverkkoasiantuntijana Nixun tilannnekuvapalveluita tuottavassa yksikössä.